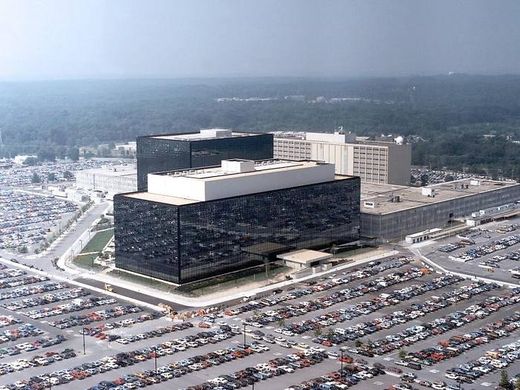

Washington - Geheime Haushaltspläne der US-Geheimdienste liefern laut Washington Post Beweise dafür, dass die USA weltweit Computersysteme angreifen und unter ihre Kontrolle bringen. Unter dem Codenamen "Genie" laufen bei der NSA weltweite Angriffe auf Computer-Infrastruktur.

Die NSA spricht von Implantaten ("implants") auf fremden Rechnern, im Grunde handelt es sich dabei um Trojaner. Die NSA-Software kontrolliert die befallenen Systeme unbemerkt und nimmt Kommandos entgegen. Das sind die wichtigsten Enthüllungen der "Washington Post" zum "Genie"-Programm:

- Das Ziel: Bei "Genie" geht es darum, mit Schadsoftware über strategisch ausgewählte Angriffsziele unbemerkt ganze Netzwerke unter die Kontrolle der Beobachter zu bringen. Die installierten Schadprogramme sollen Daten kopieren, Kommunikation mitschneiden und in angeschlossene Netzwerke eindringen.

- Die Mittel: Laut Washington Post entwickelt eine NSA-Einheit namens TAO (Tailored Access Operations) die Angriffsprogramme. Die Organisation habe ein ganzes Arsenal vorgefertigter Schadsoftware für gängige Router, Switches und Firewalls.

- Sicherheitslücken: Laut Washington Post entwickelt die NSA ihre Viren und Trojaner größtenteils selbst. Doch die Staatshacker kaufen auch auf dem Graumarkt Sicherheitslücken - angeblich sollen für den Ankauf solcher Informationen in diesem Jahr 21,5 Millionen Dollar ausgegeben werden.

- Umfang: Laut Washington Post kontrollierte das "Genie"-Programm im Jahr 2008 weltweit 21.252 Rechner, Ende 2013 sollen es mindestens 85.000 Systeme sein. Ein infizierter Computer in einem Netzwerk ermöglicht in der Regel den Zugriff auf Hunderte weiterer Maschinen im infizierten Netz.

- Auswertung: Die Trojaner dienen oft nur als Hintertür für spätere Zugriffe, sagte ein ehemaliger Beamter der Washington Post. Den Unterlagen zufolge wurden im Jahr 2011 von den fast 69.000 befallenen Computern nur 8448 voll ausgebeutet. Das habe auch mit personellen Kapazitäten zu tun, obwohl in dem Projekt bereits 1870 Personen beschäftigt gewesen seien.

- Pläne: In Zukunft soll ein System mit dem Codenamen "Turbine" die NSA-Trojaner automatisch steuern und für "aktive Angriffe" oder das Sammeln von Informationen nutzen, schreibt die Washington Post. Anders ausgedrückt: Die NSA knüpft da ein eigenes Bot-Netz.

Hinweise auf die Aktivitäten der TAO tauchten schon in Ende Juli vom Guardian veröffentlichten Unterlagen auf. In einer damals enthüllten Folie einer Präsentation heißt es, man könne über das NSA-Programm XKeyscore eine Liste aller angreifbaren Rechner in einem Staat aufrufen. Laut den sehr knapp gehaltenen Unterlagen verwaltete offenbar die Geheimorganisation TAO der NSA eine Datenbank von Schwachstellen auf Computersystemen weltweit. Dieses Verzeichnis der TAO lasse sich mit XKeyscore abgleichen.

Die nun von der Washington Post enthüllten Details zu "Genie" vervollständigen das Bild weltweiter US-Angriffe auf sensible Kommunikationsinfrastruktur. Das US-Magazin "Foreign Policy" skizzierte im Juni, wie mehr als 1000 TAO-Agenten weltweit Computer und Telekom-Infrastrukturen hacken. Sie brechen Gesetze, stehlen Passwörter, zweigen Datenverkehr ab, kopieren Informationen, berichtet die angesehene US-Zeitschrift. XKeyscore gibt NSA-Analysten offenbar Zugriff auf die Früchte der Arbeit der NSA-Hacker, das zeigten die Enthüllungen des Guardian Ende Juli.

Neue Dimension der US-Angriffe

Die Washington Post nennt nun konkrete Zahlen über das Ausmaß dieser Angriffe und erkennt eine neue Dimension in Sachen Cyber-Attacken. "Die Ziele und das Ausmaß der offensiven Operationen verdeutlichen eine Entwicklung der Strategie", schreibt die Zeitung: In der Vergangenheit sei es den USA darum gegangen, eine internationale Norm gegen aggressives Handeln im Cyberspace zu bewahren. "Nun jedoch haben offensive Operationen eine bedeutendere Rolle bekommen", sagt William J. Lynn III, ehemaliger stellvertretender US-Verteidigungsminister.

Kommentar: Gerüchte, dass das die USA dies seit langem betreibt kursieren seit längerer Zeit und ist ebenso nicht überraschend:

Virus Stuxnet soll durch Obama autorisiert sein

Cyber-Attacken: Die neue Art der Kriegsführung

Flame Virus gegen östliche Staaten gerichtet

Flame Virus verschwindet spurlos